lut 25, 2023

Kontrola dostępu znajduje zastosowanie nie tylko w dużych korporacjach, ale również w lokalnie działających firmach. Pozwala efektywniej zarządzać wybranymi obszarami, a także zapewnia ochronę dostępu do towarów, kosztowności czy nawet informacji. Jak działają czytniki kontroli dostępu? Dlaczego warto się na nie zdecydować? Czym jest kontrola dostępu i dlaczego odgrywa tak ważną rolę w firmach?

Kontrola dostępu bazuje na zaawansowanych technologicznie systemach, które pozwalają zarządzać niemal wszystkimi obszarami w firmie. Dobrym przykładem jest tutaj udzielenie dostępu do magazynu tylko wybranym pracownikom. Kontrola dostępu znacząco ułatwia organizację pracy, a także pozwala zachować pieczę nad cennymi towarami czy nawet nad informacją. Wbrew pozorom zainwestowanie w nowoczesne systemy nie jest tylko kwestią wygody czy bezpieczeństwa. W niektórych przypadkach wymaga tego od nas prawo. Przykładem może być chociażby pokój, w którym przechowywana jest dokumentacja zawierająca dane osobowe. Nie mogą mieć do niej dostępu osoby niepowołane, gdyż wyciek danych generuje ryzyko nałożenia na przedsiębiorcę znacznych kar finansowych. Właściciele firm decydują się chronić kosztowności, towary, a także know-how, dlatego też kontrola dostępu odgrywa coraz większą rolę zarówno w dużych korporacjach, jak i małych, lokalnie działających firmach. Obecnie mamy do dyspozycji wiele rozwiązań, które pozwalają lepiej zabezpieczyć dany teren, niż tradycyjny zamek i klucz.

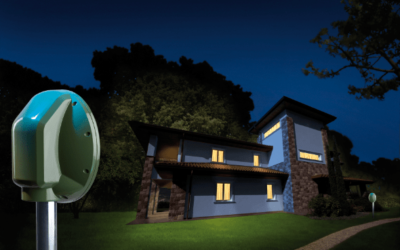

Jednym ze sposobów kontrolowania dostępu do poszczególnych obszarów jest montaż czytników RSW. Na czym polega mechanizm ich działania? Otóż umożliwia on identyfikację użytkownika na przykład za pomocą urządzeń mobilnych i zarejestrowanych na nich specjalnych kartach. Jednocześnie istnieje możliwość zdalnego zarządzania dostępami, co pozwala na jeszcze efektywniejszą ochronę. Warto mieć świadomość, że czytniki RSW można ładnie wkomponować w otoczenie, na przykład dopasowując ich design do stylu wnętrzarskiego.

Czytniki RSW możemy zamontować na przykład na halach sprzedażowych, z których pracownicy mają wejście bezpośrednio na magazyn lub do pokoju socjalnego.

Technologia Legic

Czytniki w technologii Legic programiści tworzą w taki sposób, aby współpracowały wyłącznie z określonymi kartami. Jest to bardzo ważne pod kątem ewentualnego ich kopiowania czy umiejętnego podrabiania. Technologia Legic stanowi doskonałe rozwiązanie dla przedsiębiorstw, w których bezpieczeństwo jest priorytetem. Osoba uprawniona otrzymuje kartę, za pomocą której może przedostać się do konkretnych obszarów. Niemniej jednak uprawnienia mogą jej zostać odebrane w dowolnym momencie, zgodnie z wolą zarządzającego. Co istotne, na kartach nie są przechowywane dane osobowe. Nie generuje to ryzyka ich wycieku w momencie zgubienia bądź kradzieży karty. W drugim przypadku istnieje możliwość jej szybkiego zablokowania, dzięki czemu kontrolowany obszar pozostaje w pełni bezpieczny. Technologia Legic znajduje zastosowanie w wielu przedsiębiorstwach, jednocześnie zastępując pewne rozwiązania, które bywały trudne we wdrożeniu bądź nie idą w parze z obowiązującymi przepisami prawa.

Który system kontroli dostępu wybrać?

Przedsiębiorcy często zastanawiają się, który system kontroli dostępu będzie w ich przypadku najlepszym rozwiązaniem, a więc na który finalnie się zdecydować? Niestety, nie ma jednoznacznej odpowiedzi na to pytanie, gdyż wiele zależy od specyfiki działania konkretnej firmy, a także jej potrzeb. Zarówno czytnik RSW, jak i technologia Legic to zaawansowane rozwiązania, które pozwalają zabezpieczyć wybrany obszar we właściwy sposób. Warto więc skontaktować się z przedstawicielem firmy, który pomoże dobrać odpowiedni system, dostosowany do konkretnego przedsiębiorstwa. Pamiętajmy, że jakiekolwiek rozwiązanie technologiczne jest o wiele efektywniejsze, niż posiłkowanie się tradycyjnym kluczem oraz zamkiem.

Czytnik kontroli dostępu – profesjonalny sprzęt wraz z montażem

Wybierając czytnik kontroli dostępu, zwróćmy uwagę nie tylko na sam sprzęt, który oczywiście powinna charakteryzować bardzo wysoka jakość wykonania. Ważny jest również montaż, którego podejmą się profesjonaliści. W większości przypadków nie będzie wymagana poważna ingerencja w ściany oraz konstrukcję, choć wszelkie szczegóły zawsze należy ustalić z pracownikami firmy, z której usług korzystamy. Najczęściej czytniki mogą zostać zamontowane nawet w kilka dni, po czym możemy przejść do testowania wybranych rozwiązań. Zamontowany i sprawdzony czytnik jest natychmiast gotowy do użytku, choć bardzo ważnym elementem jest także nadanie uprawnień wybranym osobom. W tym celu korzystamy z aplikacji lub dedykowanego systemy wspierającego, który jest łatwy w obsłudze, przyjazny i bardzo intuicyjny.

Pozostałe aktualności

Eksploatacja monitoringu wizyjnego w świetle prawa

Monitoring wizyjny od lat stanowi jeden z podstawowych filarów technicznych systemów ochrony, jednak jego rola we współczesnych instalacjach wykracza daleko poza prostą obserwację obrazu. Rozwój technologii CCTV, integracja z innymi systemami bezpieczeństwa, a także...

Pełna ochrona granic posesji – fale elektromagnetyczne, systemy perymetryczne i kamery termowizyjne

Bezpieczeństwo obiektów – zarówno przemysłowych, jak i prywatnych – zaczyna się na ich granicach. Z tego powodu współczesne technologie coraz częściej skupiają swoje działanie na wczesnym wykrywaniu potencjalnych zagrożeń. Ochrona perymetryczna, czyli zabezpieczenie...

Na czym polega audyt bezpieczeństwa jak chronić dane przed zagrożeniami?

Audyt bezpieczeństwa stanowi jeden z filarów współczesnego zarządzania ryzykiem. Systematyczny, niezależny i udokumentowany przegląd zabezpieczeń pozwala rzetelnie ocenić odporność organizacji na różnorodne zagrożenia. Pozostaje to niezwykle ważne w dobie powszechnych...